本文目录导读:

图片来源于网络,如有侵权联系删除

随着网络技术的不断发展,网络安全问题日益凸显,全流量威胁检测与回溯系统作为一种新型的网络安全防护手段,在保障网络安全方面发挥着重要作用,本文将详细介绍全流量威胁检测与回溯系统试检查指南,帮助您深入了解该系统,为网络安全防护提供有力支持。

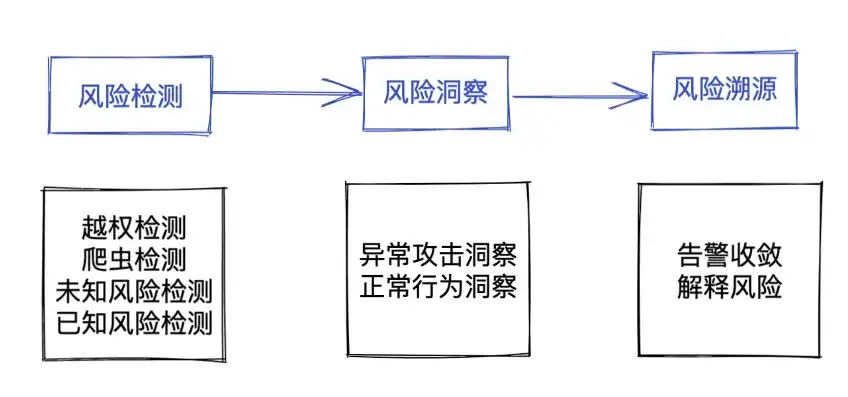

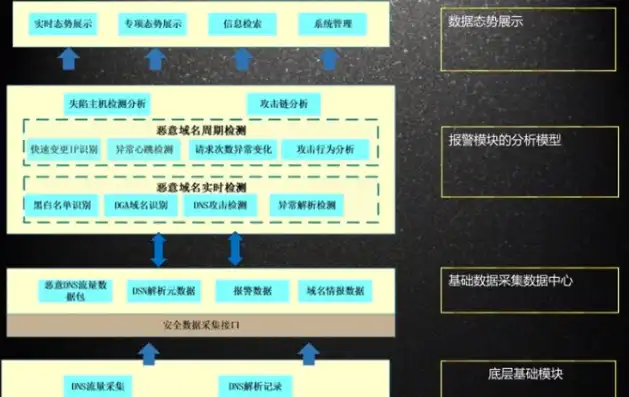

全流量威胁检测与回溯系统概述

全流量威胁检测与回溯系统是一种基于网络流量分析、威胁情报、机器学习等技术的网络安全防护系统,该系统通过实时采集网络流量数据,对网络中的潜在威胁进行检测、识别、回溯,实现对网络安全的全面防护。

试检查指南

1、系统部署

(1)确定部署位置:根据实际需求,选择合适的部署位置,如数据中心、网络边界等。

(2)硬件配置:根据系统性能要求,配置合适的硬件设备,如服务器、存储设备等。

(3)软件安装:按照系统安装指南,完成系统软件的安装和配置。

2、数据采集

(1)确定数据源:根据业务需求,选择合适的数据源,如网络设备、防火墙等。

图片来源于网络,如有侵权联系删除

(2)数据格式:确保数据源输出的数据格式符合系统要求。

(3)数据传输:搭建数据传输通道,确保数据实时、稳定地传输到系统。

3、威胁检测

(1)特征库更新:定期更新系统中的威胁特征库,提高检测准确性。

(2)检测引擎配置:根据实际需求,配置检测引擎,如规则检测、行为检测等。

(3)检测结果分析:对检测到的异常流量进行分析,确定是否存在威胁。

4、威胁回溯

(1)回溯规则配置:根据业务需求,配置回溯规则,如时间范围、流量类型等。

图片来源于网络,如有侵权联系删除

(2)回溯数据提取:根据回溯规则,提取相关数据,为后续分析提供依据。

(3)威胁分析:对回溯数据进行分析,找出威胁源头,为安全防护提供依据。

5、系统优化

(1)性能优化:根据系统运行情况,对系统进行性能优化,提高检测和回溯效率。

(2)资源管理:合理分配系统资源,确保系统稳定运行。

(3)安全防护:加强系统安全防护,防止系统被攻击。

全流量威胁检测与回溯系统试检查指南为网络安全防护提供了有力支持,在实际应用中,应根据业务需求,合理配置系统,确保系统稳定、高效地运行,不断更新威胁特征库,提高检测和回溯能力,为网络安全保驾护航。

标签: #全流量威胁检测与回溯系统试检查指南

评论列表